Vitesse de transfert plus rapide du disque dur externe

Appliquez cette astuce si vous stockez des données non importantes sur votre disque. ATTENTION!! Certaines données peuvent être perdues lors d’arrêts inattendus ou de pannes de courant.

noatime,nofail,data=writeback,barrier=0,commit=120

Modifiez le fichier fstab :sudo nano /etc/fstab

Example : Original code:

UUID=f73e7c93-6ccd-d201-503e-7c736ccad201 /mnt/Torrent ext4 defaults 0 2

New code :

UUID=f73e7c93-6ccd-d201-503e-7c736ccad201 /mnt/Torrent ext4 defaults,noatime,nofail,data=writeback,barrier=0,commit=120 0 2

Augmenter la mémoire VGA

Parfois, la lecture vidéo échoue (écran noir/pas de son). Le problème commun est que la mémoire VGA est trop petite. Vous pouvez le changer en éditant le fichier config.txt :

sudo nano /boot/config.txt

Définissez la valeur « gpu_mem » sur 320. S’il n’existe pas encore, ajoutez-le à la fin du fichier.

gpu_mem=320

Ne pas allumer le téléviseur lorsque le Raspberry Pi redémarre

Editez le fichier « config.txt » :

sudo nano /boot/config.txt

And set the « hdmi_ignore_cec_init » value to 1. If it doesn’t exist yet, add it to the end of file.

hdmi_ignore_cec_init=1

Update eeprom

It can speed up the Raspberry Pi, reach lower temperatures, and get new features. Simply run this command:

sudo apt update ; sudo apt install -y rpi-eeprom

Activer ou Désactiver le SWAP

Dans la plupart des cas, c’est inutile. Désactivez-le en exécutant cette commande :

sudo dphys-swapfile swapoff

sudo dphys-swapfile uninstall

sudo update-rc.d dphys-swapfile remove

sudo apt purge dphys-swapfile -y

Si vous souhaitez utiliser le swap, ne l’utilisez PAS sur la carte Micro SD-Card

Pour activer le fichier Swap du Raspberry Pi

Pour activer le fichier Swap du Raspberry Pi et configurer la taille à 1 GB (1024 MB), Lancez les commandes suivantes dans un terminal :

Arrêtez temporairement le Swap:sudo dphys-swapfile swapoff

Modifier la taille du swap

En tant que root, éditez le fichier /etc/dphys-swapfile et modifier la variable CONF_SWAPSIZE to 1024:

CONF_SWAPSIZE=1024

En utilisant une commande comme celle-là :

sudo nano /etc/dphys-swapfile

Initialisez le fichier Swapsudo dphys-swapfile setup

Démarrez le Swapsudo dphys-swapfile swapon

Utiliser Ramdisk pour /tmp

Cette astuce est utile pour prolonger la durée de vie de la carte SD. Pour l’activer, exécutez simplement ces commandes ci-dessous :

sudo cp /usr/share/systemd/tmp.mount /etc/systemd/system/tmp.mount

sudo systemctl enable tmp.mount

sudo systemctl start tmp.mount

Vous pouvez le vérifier en exécutant la commande df.

Se reconnecter automatiquement au WiFi sur Raspberry Pi

Le Raspberry Pi se déconnecte parfois du WiFi.

La principale raison pourrait être la faible alimentation électrique. Assurez-vous que cela suffit en exécutant cette commande :

/bin/dmesg | grep 'Under-voltage detected'

S’il y a un résultat, envisagez d’acheter une alimentation électrique officielle d’Aliexpress ou d’eBay.

Si vous avez une bonne alimentation électrique, j’ai deux façons différentes de contourner ce problème.

Method #1

Désactivez la gestion de l’alimentation Wi-Fi en exécutant cette commande :

sudo /sbin/iwconfig wlan0 power off

Insérez la commande ci-dessous dans crontab en exécutant crontab -e pour la désactiver automatiquement au démarrage :

@reboot /bin/sleep 10 && sudo /sbin/iwconfig wlan0 power off

Method #2

J’ai trouvé un script simple pour contourner ce problème. Il s’exécutera toutes les 5 minutes et reconnectera le Raspberry Pi au réseau WiFi s’il est déconnecté.

Test de connectivité WiFi (et reconnexion si nécessaire)

Source : https://feriman.com

#

Tester la connectivité

if ! ping -c2 8.8.8.8 > /dev/null; then

# Shut down the wlan0 adapter if the network is not reachable

ifconfig wlan0 down

# Sleep 2 seconds to be sure

sleep 2

# Start the wlan0 adapter again

# It will reconnect to the WiFi automatically

ifconfig wlan0 up

# Sleep 10 seconds to be sure

sleep 10

# Put here all services with network dependencies

systemctl restart smbd ssh rpimonitor rtorrent apache2

fi

Copiez le script dans un fichier et donnez lui les droits d’éxécution :

nano /home/pi/reconnect-wifi.sh

chmod +x /home/pi/reconnect-wifi.sh

Et planifiez le dans le crontab:

sudo su

crontab -e

*/5 * * * * /home/pi/reconnect-wifi.sh

Paramètres > Messagerie > S/MIME . Recherchez Pour utiliser S/MIME, vous devez installer le contrôle S/Mime. Pour l’installer, cliquez ici . Sélectionnez Cliquez ici .Remarque : Si vous recevez un message chiffré avant d’avoir installé le contrôle S/MIME, vous serez invité à installer le contrôle lorsque vous ouvrirez le message.Remarque : Pour utiliser S/MIME sur Chrome, votre ordinateur doit être joint à un domaine Microsoft Active Directory et disposer d’une politique Chrome pour inclure l’extension S/MIME. Vérifiez auprès de votre administrateur informatique ou de votre service d’assistance pour confirmer que votre ordinateur est joint à un domaine et dispose de la stratégie requise. Les instructions destinées aux administrateurs informatiques se trouvent dans

Paramètres > Messagerie > S/MIME . Recherchez Pour utiliser S/MIME, vous devez installer le contrôle S/Mime. Pour l’installer, cliquez ici . Sélectionnez Cliquez ici .Remarque : Si vous recevez un message chiffré avant d’avoir installé le contrôle S/MIME, vous serez invité à installer le contrôle lorsque vous ouvrirez le message.Remarque : Pour utiliser S/MIME sur Chrome, votre ordinateur doit être joint à un domaine Microsoft Active Directory et disposer d’une politique Chrome pour inclure l’extension S/MIME. Vérifiez auprès de votre administrateur informatique ou de votre service d’assistance pour confirmer que votre ordinateur est joint à un domaine et dispose de la stratégie requise. Les instructions destinées aux administrateurs informatiques se trouvent dans

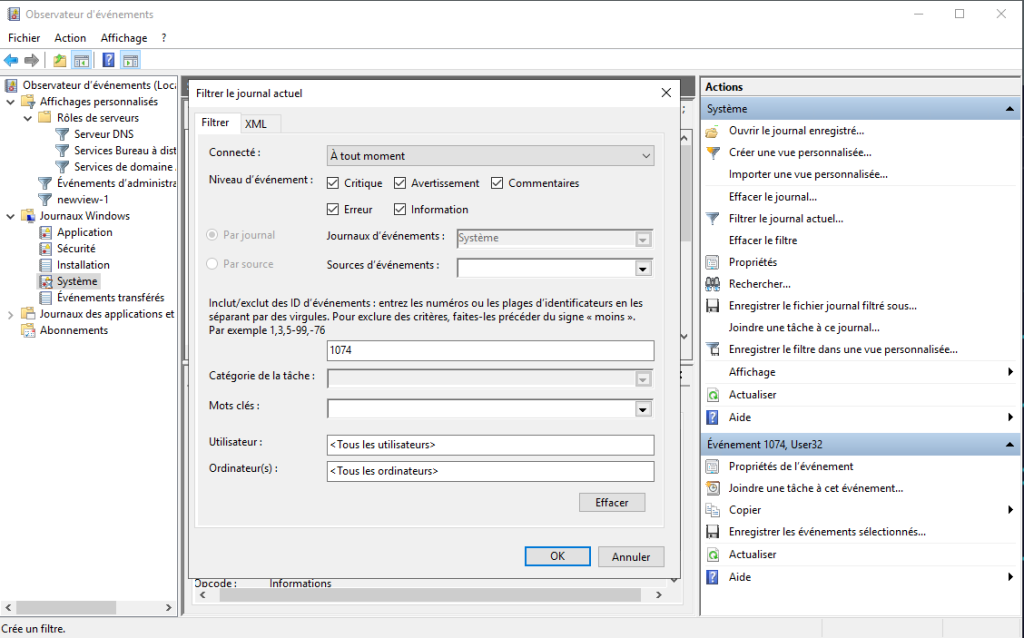

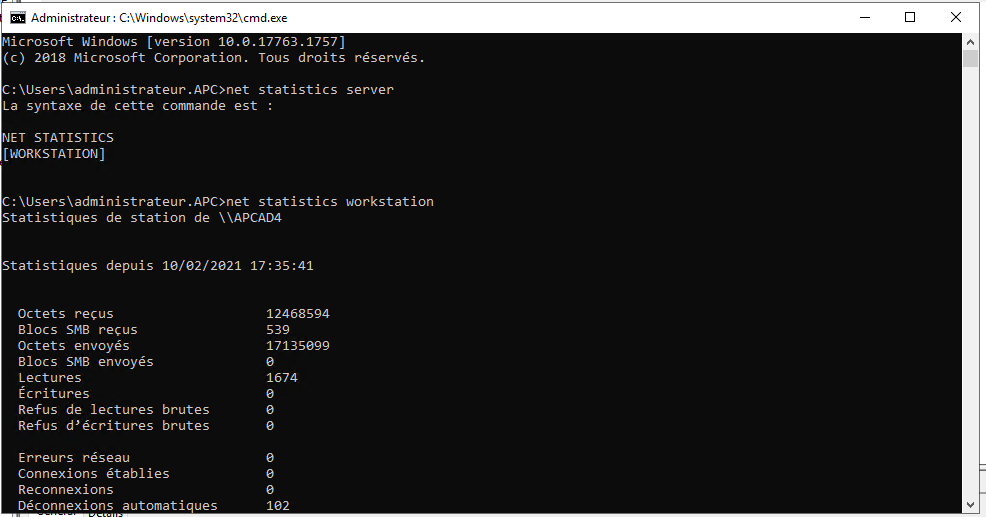

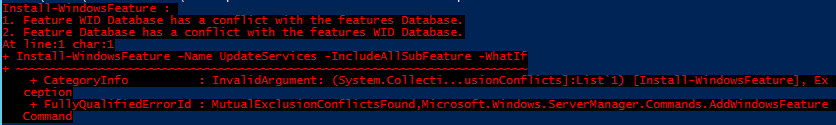

Il y a plusieurs méthodes pour savoir quand, comment, pourquoi et par qui un serveur a été redémarré.

Il y a plusieurs méthodes pour savoir quand, comment, pourquoi et par qui un serveur a été redémarré.